大家好,我是章北海

最近 DeepSeek 大火,市面上教人本地部署大模型的文章、视频众多

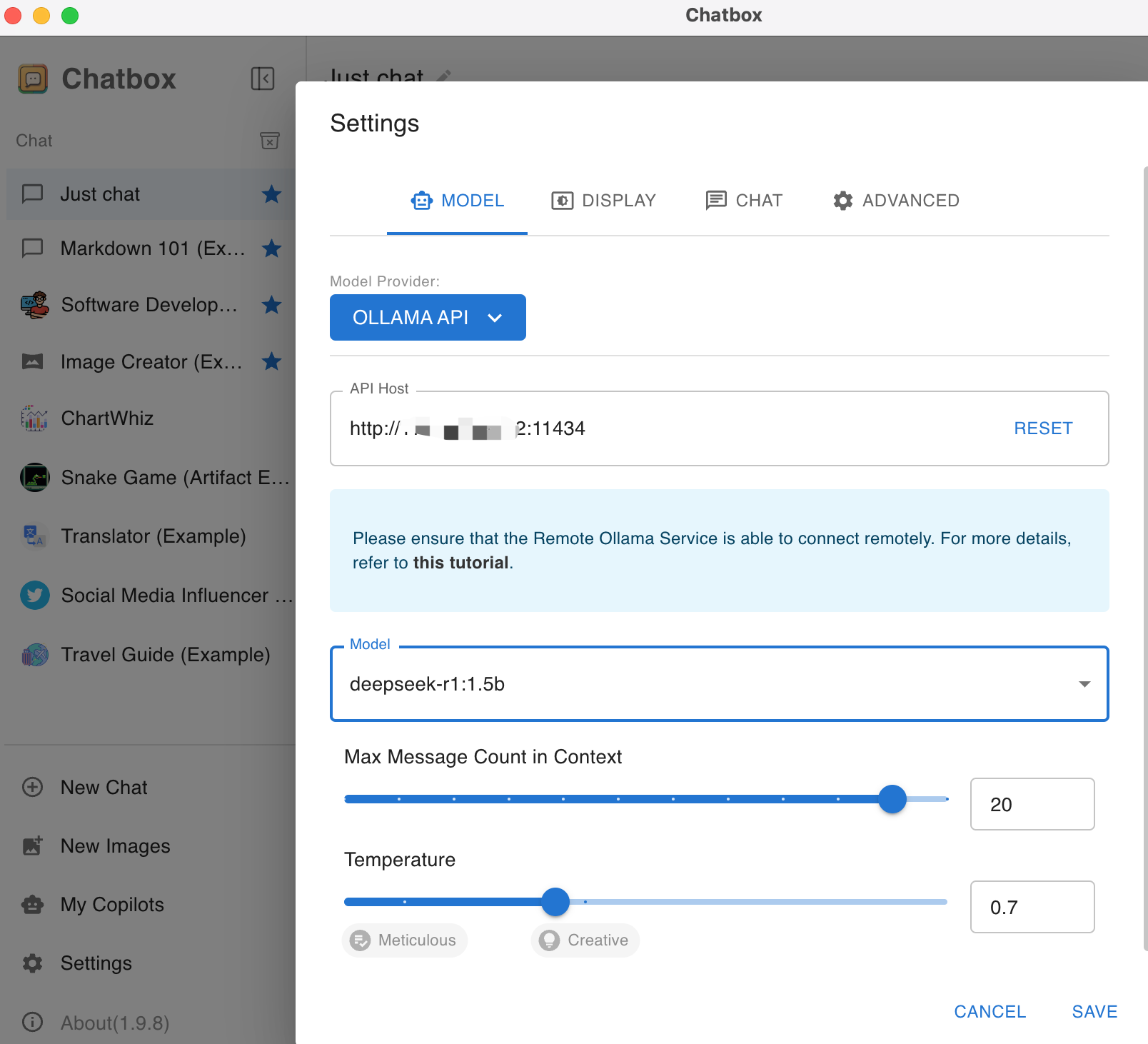

多数都是用 Ollama 一行命令就启动模型了

但是最近爆出 Ollama 启动大模型可能存在安全隐患

在 FOFA 上可以轻而易举地发现众多暴露在互联网上的 Ollama 11434 端口

FOFA 是一个网络空间测绘平台,周期性不间断对全球互联网暴露资产进行深度扫描与探测,通过多种方式进行资产检索,全面发现互联网暴露资产,对资产进行画像管理

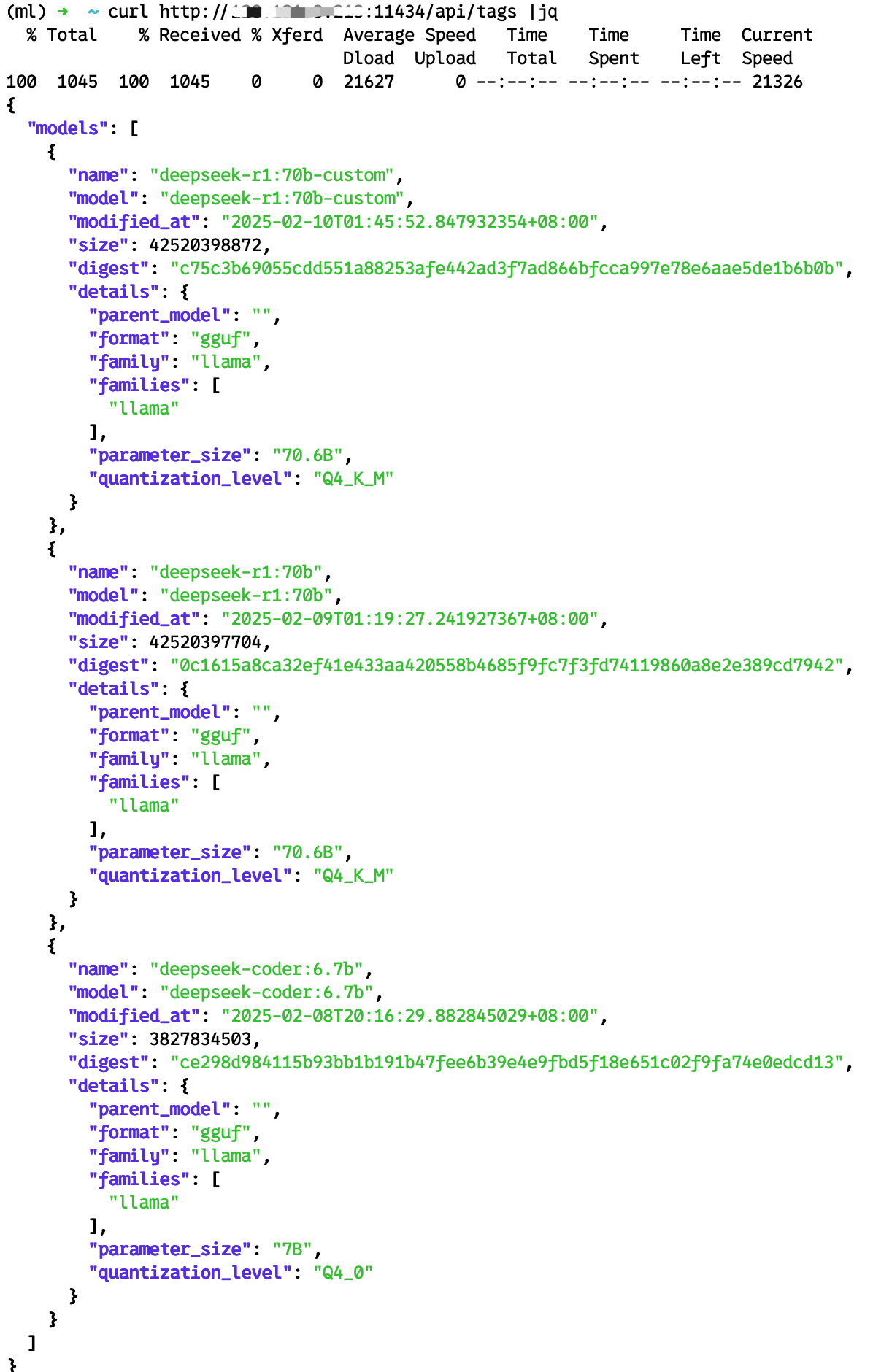

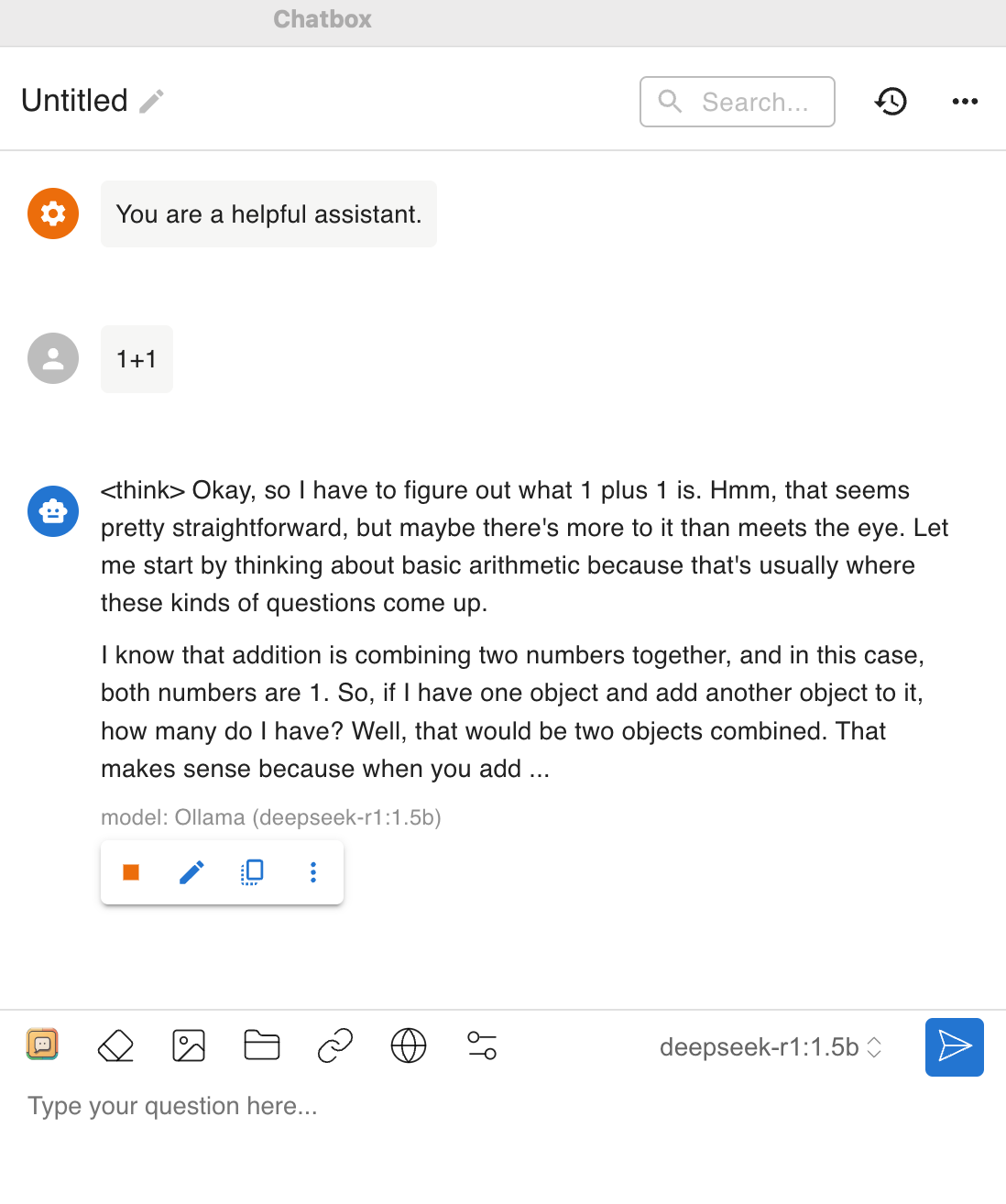

随便找一个广东网友的 ip

他这电脑很豪,部署了 DeepSeek R1 70B

试了一下,但是没有跑起来

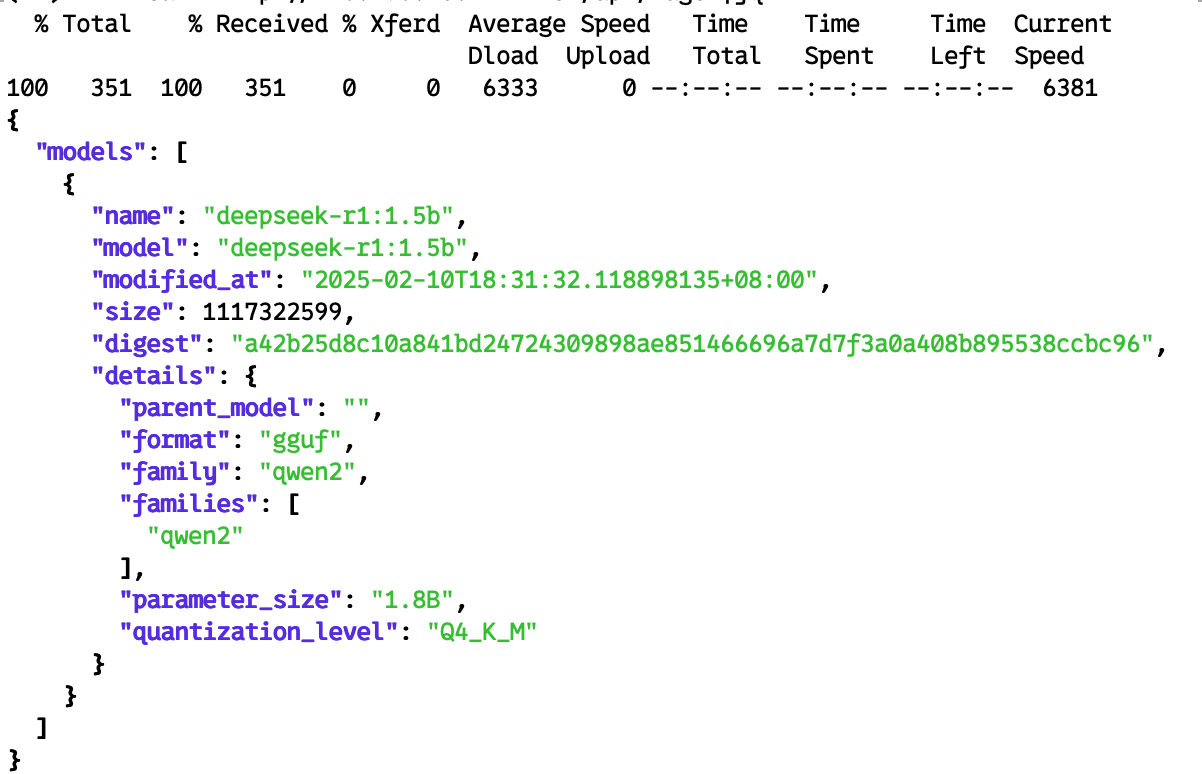

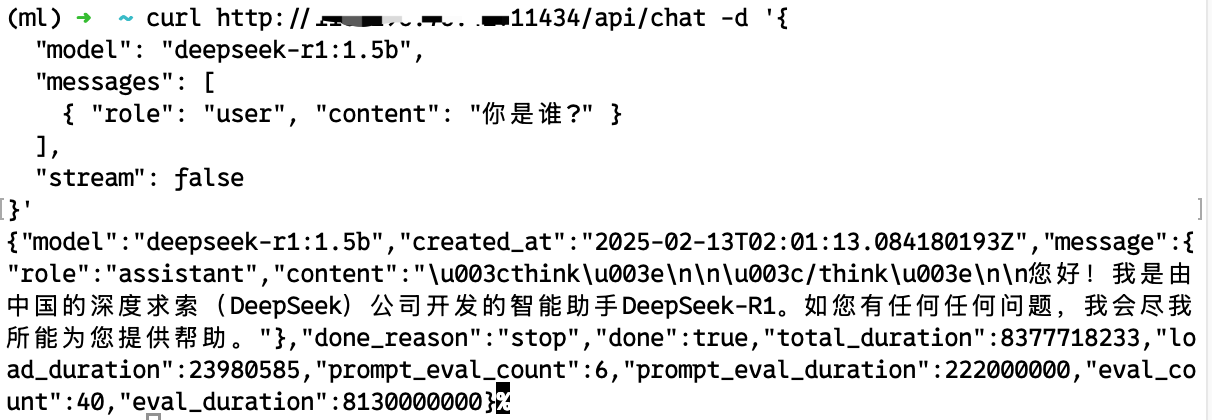

然后我就成功地用他的电脑发起了一次对话

然后就可以无损、免费对话了

“未经授权将Ollama暴露给互联网,等同于将Docker套接字暴露给公共互联网,因为它可以上传文件,并且具有模型拉取和推送能力(可能被攻击者滥用)。”Lumelsky指出。

Ollama 完全不能用了吗?

也不尽然,做好安全防护即可,不要在没有防火墙策略情况下将其配置为监听所有IP(0.0.0.0)

相对安全做法:将 Ollama 只监听本地地址 export OLLAMA_HOST=127.0.0.1

相对安全做法:将 Ollama 只监听本地地址 export OLLAMA_HOST=127.0.0.1

| 检查是否只监听本地命令: netstat -an | grep 11434` |

应该只看到 127.0.0.1:11434 的监听,而不是 0.0.0.0:11434

同时做好防火墙策略:

1

2

3

4

5

6

7

8

9

10

11

# MacOS 配置方法

# 检查端口

sudo lsof -i :11434

# 使用内置防火墙

sudo /usr/libexec/ApplicationFirewall/socketfilterfw --add /path/to/ollama

sudo /usr/libexec/ApplicationFirewall/socketfilterfw --block /path/to/ollama

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

# Windows 配置方法

或通过图形界面:

打开 Windows Defender 防火墙高级设置

右键"入站规则" → "新建规则"

选择"端口" → TCP → 特定本地端口:11434

选择"阻止连接" → 应用到所有配置文件

# 或者PowerShell命令

New-NetFirewallRule -DisplayName "Block Ollama" `

-Direction Inbound `

-LocalPort 11434 `

-Protocol TCP `

-Action Block

New-NetFirewallRule -DisplayName "Block Ollama Outbound" `

-Direction Outbound `

-LocalPort 11434 `

-Protocol TCP `

-Action Block

1

2

3

4

5

6

7

8

9

10

11

12

# Ubuntu/Debian

# 使用 UFW

sudo ufw deny 11434/tcp

# 或使用 iptables

sudo iptables -A INPUT -p tcp --dport 11434 -j DROP

sudo iptables -A OUTPUT -p tcp --dport 11434 -j DROP

1

2

3

4

5

6

7

8

9

# CentOS/RHEL

# 使用 firewall-cmd

sudo firewall-cmd --permanent --add-port=11434/tcp --zone=public

sudo firewall-cmd --permanent --remove-port=11434/tcp --zone=public

sudo firewall-cmd --reload

验证配置

在所有系统上都可以使用以下命令验证:

1

2

3

4

5

6

7

8

9

10

11

# 检查端口监听状态

netstat -an | grep 11434

# 尝试从其他机器连接(应该失败)

curl http://[服务器IP]:11434/api/generate

最后声明一下,勿作恶